Minimisez les interruptions, limitez les dégâts

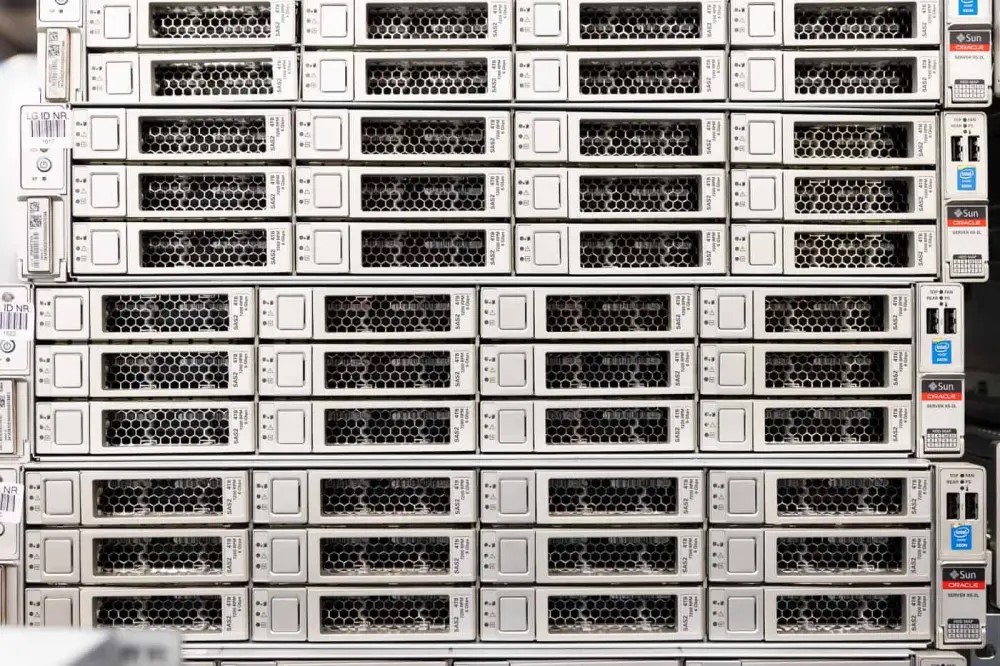

Contrairement à une migration IT planifiée, un cyberincident survient sans avertissement. Les systèmes plantent, les données sont verrouillées ou perdues, et votre organisation s’arrête. Notre service de réponse fournit des serveurs, du stockage et du matériel réseau entièrement configurés en quelques heures.

Cela vous permet de reprendre vos activités rapidement, de protéger vos données et de limiter l’impact global. Que la cause soit un ransomware, une tentative de phishing ou une erreur humaine, nous sommes prêts à intervenir quand cela compte vraiment.

Demander un devis