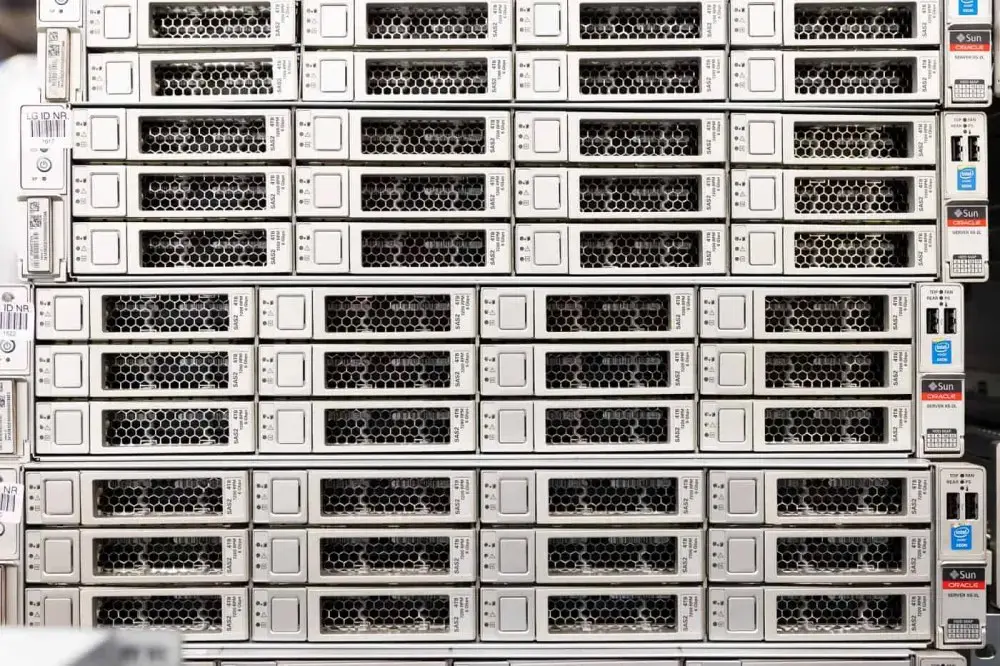

Beperk uitval, minimaliseer schade

In tegenstelling tot een geplande IT-migratie komt een cyberincident zonder waarschuwing. Systemen vallen uit, data wordt versleuteld of raakt verloren, en je organisatie komt tot stilstand. Onze response dienst levert binnen enkele uren volledig geconfigureerde servers, opslag en netwerkapparatuur.

Zo kun je snel je bedrijfsvoering herstellen, je data beschermen en de schade beperken. Of het nu gaat om ransomware, phishing of een menselijke fout, wij staan klaar op het moment dat het er écht toe doet.

Vraag een offerte aan